دانلود فایلهای روز

فایلدانلود فایلهای روز

فایلدانلود پاورپوینت امنیت شبکه (1)

| دسته بندی | کامپیوتر و IT |

| بازدید ها | 0 |

| فرمت فایل | ppt |

| حجم فایل | 592 کیلو بایت |

| تعداد صفحات فایل | 20 |

پاورپوینت امنیت شبکه

دریک نگاه:

• دیوار آتش چیست ؟

•دیوار آتش چه کاری انجام می دهد

•دیوار آتش چه کاری انجام نمی دهد

•چه کسی احتیاج به دیوارآتش دارد

•دیوارآتش چگونه عمل میکند

•دیوارآتش سیستم رادربرابرچه چیزی محافظت میکند

•رده های مختلف دیوارآتش

•دیوارهای آتش شخصی

•نمونه هایی ازدیوارآتش

دیوارآتش واژه ای است برای توصیف نرم افزار یاسخت افزاری که معمولادرنقطه اتصال یک شبکه داخلی بامحیط خارج قرارمی گیردتاترافیک شبکه ای ردوبدل شده میان این دوراکنترل کنند.

دانلود پاورپوینت امنیت شبکه

| دسته بندی | کامپیوتر و IT |

| بازدید ها | 0 |

| فرمت فایل | ppt |

| حجم فایل | 201 کیلو بایت |

| تعداد صفحات فایل | 23 |

پاورپوینت امنیت شبکه

بیان مساله؟؟؟

مزایا و معایب شبکه اختصاصی lاختصاصی بودن کانال و کم شدن احتمال حمله

آزادی در انتخاب پروتکل

هزینه بالا در ایجاد lهزینه نگهداری و ارتقاء

عدم اتصال به دنیای خارج از سازمان

اینترنت، بستر ارتباط الکترونیکی دنیا و ضرورت اتصال به آن

راه حل... اما...

ارتباط بین شبکهای از طریق اینترنت و بسطی بر اینترنت

حال پتانسیل اتصال میلیونها نفر به شبکه سازمانی فراهم شده است.

لذا:

تهدید وجود دارد.

امنیت مطلق وجود ندارد.

امنیت جزء لاینفک سیستمها شده است.

دانلود پاورپوینت اصول مهندسی اینترنت

| دسته بندی | کامپیوتر و IT |

| بازدید ها | 0 |

| فرمت فایل | ppt |

| حجم فایل | 2405 کیلو بایت |

| تعداد صفحات فایل | 251 |

پاورپوینت اصول مهندسی اینترنت

رئوس مطالب یادگیری:

مفاهیم شبکههای کامپیوتری

•کاربردهای شبکههای کامپیوتری

• سختافزار شبکه

•دستهبندی شبکهها

• روشهای برقراری ارتباط دو ماشین در شبکه

• مدل هفتلایهای OSI

• مدل چهارلایهای TCP/ IP

فصل اول: مفاهیم شبکههای کامپیوتری

هدفهای آموزشی :

• مفهوم شبکه و کاربردهای آن

• سختافزار شبکه

• انواع سوئیچینگ

• طراحی شبکه و اصول لایهبندی

• مدل هفتلایهای OSI از سازمان استاندارد جهانی

• مدل چهارلایهای TCP/IP

دانلود پاورپوینت لایه انتقال (Transmission Control Protocol)

| دسته بندی | کامپیوتر و IT |

| بازدید ها | 0 |

| فرمت فایل | ppt |

| حجم فایل | 557 کیلو بایت |

| تعداد صفحات فایل | 20 |

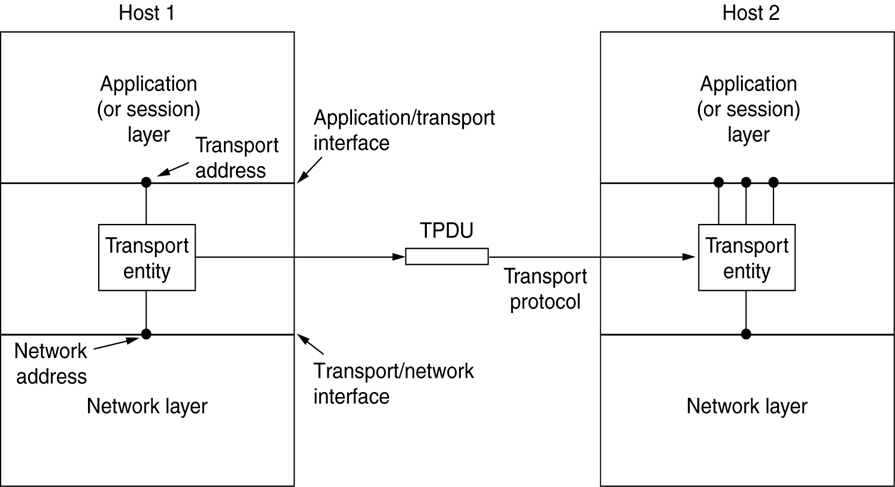

پاورپوینت لایه انتقال (Transmission Control Protocol)

وظایف لایه انتقال:

از بین بردن نقائص لایه شبکه(افزایش کارایی و اعتماد)

مستقل کردن کاربر از لایه شبکه:

مدیریت ارتباط با طرف مقابل (ارسال Ack)، بسته های از بین رفته، ازدحام و ...

ایجاد تسهیلات برنامه نویسی روی شبکه (ارائه توابع کتابخانه ای)

آدرس دهی در سطح پردازش(Port Address)

خدمات این لایه ممکن است اتصال گرا یا بدون اتصال باشد.

*وظائف این لایه فقط در میزبانها (سیستم عامل فرستنده و گیرنده) انجام می شود*

دانلود پاورپوینت ساختار فایل ها (ذخیره و بازیابی اطلاعات)

| دسته بندی | کامپیوتر و IT |

| بازدید ها | 0 |

| فرمت فایل | ppt |

| حجم فایل | 1257 کیلو بایت |

| تعداد صفحات فایل | 273 |

پاورپوینت ساختار فایل ها (ذخیره و بازیابی اطلاعات)

ساختار فایل ترکیبی از نحوه نمایش داده ها در فایل ها و عملیات لازم برای دستیابی به داده ها است. ساختار فایل به برنامه کاربردی این امکان را می دهد که داده ها را بخواند ،بنویسد و اصلاح کند.

طی سه دهه اخیر با بررسی تکامل ساختارهای فایل مشاهده می کنیم که طراحی ساختار فایل ابتدا از ترتیبی شروع شد ،سپس به ساختارهای درختی رسید و سرانجام دستیابی مستقیم مطرح شد. در همه این موارد مشکلات و ابزارهای طراحی مشابهی مشاهده شده است. این ابزارها را ابزارهای مفهومی می نامند که روش هایی برای تنظیم و حل یک مسئله طراحی اند.

یک مشکل اصلی در توصیف کلاس هایی که بتوان برای طراحی ساختار فایل آنها را به کار برد ، آن است که این کلاس ها پیچیده و در حال رشد هستند. کلاس های جدید غالباً شکل اصلاح شده یا توسعه یافته ای از کلاس ها دیگر بوده ،جزئیات ارائه داده ها و عملیات باز هم پیچیده تر می شود.

فهرست مطالب

جلسه اول: آشنایی با طراحی و مشخصات ساختار فایلها، عملیات مهم پردازش فایل، حافظه جانبی و نرم افزار سیستم

جلسه دوم: ادامه مبحث حافظه جانبی و نرم افزار سیستم

جلسه سوم: ادامه مبحث حافظه جانبی و نرم افزار سیستم

جلسه چهارم: مفاهیم اساسی ساختار فایل، مدیریت فایلهایی از رکوردها

جلسه پنجم: ادامه مبحث مدیریت فایلهایی از رکوردها

جلسه ششم: ادامه مبحث مدیریت فایلهایی از رکوردها، سازماندهی فایلها برای کارایی

جلسه هفتم: ادامه مبحث سازماندهی فایلها برای کارایی، شاخص گذاری

جلسه هشتم: ادامه مبحث شاخص گذاری

جلسه نهم: ادامه مبحث شاخص گذاری، پردازش کمک ترتیبی و مرتب سازی فایل های بزرگ

جلسه دهم: ادامه مبحث پردازش کمک ترتیبی و مرتب سازی فایل های بزرگ

جلسه یازدهم: ادامه مبحث پردازش کمک ترتیبی و مرتب سازی فایلهای بزرگ، شاخص بندی چند سطحی و درختهای B

جلسه دوازدهم: ادامه مبحث شاخص بندی چند سطحی و درختهای B

جلسه سیزدهم: دستیابی به فایل های ترتیبی شاخص دار و درخت های B+

جلسه چهاردهم: ادامه مبحث دستیابی به فایل های ترتیبی شاخص دار و درخت های B+ ، درهم سازی

جلسه پانزدهم: ادامه مبحث درهم سازی

جلسه شانزدهم: ادامه مبحث درهم سازی، درهم سازی قابل توسعه

دانلود پاورپوینت اصول کامپیوتر 1

| دسته بندی | کامپیوتر و IT |

| بازدید ها | 0 |

| فرمت فایل | ppt |

| حجم فایل | 739 کیلو بایت |

| تعداد صفحات فایل | 413 |

پاورپوینت اصول کامپیوتر 1

این پاورپوینت در 15 فصل در اختیار شما قرار دارد

جایگاه این درس در رشته علوم کامپیوتر:

این درس اولین درس دانشگاهی رشته می باشد و نقطه شروعی برای ورود به

دنیای جالب برنامه نوسی و علم کامپیوتر هست . بنابراین یاد گیری اصول اولیه

برنامه نویسی در این درس از جایگاه ویژه ای برخوردار است.

این درس پایه و اساس برنامه نویسی که جزء اصول این رشته می باشد را به

فرگیران یاد می دهد .

بنابراین این درس جزء اصلی ترین دروس این رشته در نظر می گیرند .

اهداف کلی این درس:

دانشجو پس از مطالعه این درس باید بتواند:

اصول و مبانی اولیه نرم افزار و سخت افزار را بشناسد

مفهوم زبان های برنامه نویسی را بداند

مفاهیم اولیه برنامه نویسی ساخت یافته را بداند

بتواند دستورات زبان پاسکال را در برنامه بکار ببرد

از توابع و روال های استاندارد زبان پاسکال استفاده نماید

از توابع ، روال ها و فایل ها در برنامه استفاده کند

با استفاده از قابلیت های زبان پاسکال برنامه ای را برای یک سیستم بنویسد.

دانلود دستورالعمل فنی احداث و نگهداری باغ انگور دیم

| دسته بندی | کشاورزی و زراعت |

| بازدید ها | 1 |

| فرمت فایل | pptx |

| حجم فایل | 12 کیلو بایت |

| تعداد صفحات فایل | 7 |

دستورالعمل فنی احداث و نگهداری باغ انگور دیم در 7 صفحه ورد قابل ویرایش با فرمت docx

مقاله ای مختصر و مفید درمورد دستورالعمل فنی احداث و نگهداری باغ انگور دیم در قالب 7صفحه وُرد قابل ویرایش

فهرست

-تهیه زمین و بستر سازی:

-چاله کنی:

-کاشت قلمه:

- تامین نهال:

-استاندارد نهال انگور:

- پوشش و قیم گذاری نهال:

- انجام هرس فرم دهی:

- نگهداری باغ قبل از شروع باردهی:

-اجرای سیستم رو سیمی روسیمی

-نیاز آبی:؛

-تغذیه:

- مراقبت و نگهداری:

-عملیات ذخیره و حفظ رطوبت:

تهیه زمین و بستر سازی:

در این زمینه، بایستی همزمان دو کار متفاوت انجام گیرد:

- سطح زمین را بصورتی شیب بندی کرد که برای هر درختچه مو یک حوزه آبگیر ایجاد شود، بطوریکه این حوزه آبگیر در فاصله بین دو بوته مجاور تقسیم شده باشد، با این کارآبهای ناشی از بارندگی های فصلی را به سمت هربوته هدایت نموده و بدین ترتیب استفاده بهینه از نزولات جوی بعمل می آید.

- در حوزه نفوذ ( اطراف تنه ) می بایست نفوذپذیری را افزایش و روان آبی را کاهش داد به این منظور، باید این منطقه را شخم زد از مالچ و از مواد جاذب الرطوبه، کود دامی و مواد آلی نیز در این منطقه استفاده کرد.

چاله کنی:

می بایست از اواخر مرداد تا اوایل شهریور ماه چاله های کاشت حفر شوند. ابعاد گودال 100×100 سانتی متر با ارتفاع 120 سانتی متر انتخاب می شود، البته در خاکهای حاصلخیزتر می توان ابعاد چاله ها را کمتر از میزان فوق الذکر در نظر گرفت. جهت پرکردن چاله های کاشت، علاوه بر خاک سطحی می توان از کود دامی ، پوشال برنج، سوپرجاذبها و یا مواد دیگری که نفوذپذیری خاک را افزایش می دهند استفاده کرد. معمولاً تا حدود 20 سانتی متر از ته چاله را با مخلوط کودهای دامی، فسفاته و پتاسه پر نموده و سپس بر روی آنها 30-20 سانتی متر خاک سطحی ( ترجیحاً خاک سبک ) ریخته و سپس قلمه انگور را که در حال گذراندن دوران خواب است داخل گودال می کاریم سطح چاله بایستی پایین تر از سطوح خاک اطراف بوده بصورتیکه با یک شیب ملایم آب اطراف را به چاله ها هدایت نماید، پس از سبز شدن قلمه، توصیه می شود از مالچ پلاستیکی روی سطح چاله استفاده کرده و آن را با لایه نازکی از خاک بپوشانند، این کار به منظور کاهش میزان تبخیر و تعرق، انجام می شود.

ذانلود تحقیق در نقصان پژوهشهای آسیب شناختی امنیتی

| دسته بندی | علوم انسانی |

| بازدید ها | 0 |

| فرمت فایل | doc |

| حجم فایل | 55 کیلو بایت |

| تعداد صفحات فایل | 14 |

تحقیق در نقصان پژوهشهای آسیب شناختی امنیتی در 14 صفحه ورد قابل ویرایش

مقدمه

درباره ضرورت و کاربرد هنجار در جوامع امنیتی و اطلاعاتی تاکنون کمصحبت نشده است چون هیچ جامعهای در حوزه واقعیت نمیتواند بینیاز از هنجار باشد. این الزام برای جوامع امنیتی با توجه به این امر که منطق غالب در فعالیت اطلاعاتی، استدلال میباشد از ویژگیهای واقعی اطلاعات است بنابراین جامعه اطلاعاتی که در آن سهم روابط سالم و منطقی لحاظ نگردد کمکی به پیشرفته امنیت نمیکند (کنبوث 1370، 54-53)

هنجارها در هر دستگاه امنیتی تصویری هستند از نظم حاکم بر روابط و ضرورتها با توجه به نظام یا نظامهای فکری رایج در آن جامعه. بعبارت دیگر، هنجارها بازتاب تصوراتی از ضرورتها و انتظارات سیاسی (image of reality) هستند که در یک دستگاه امنیتی وجود دارد و بر همین اساس بخشی از دانش آسیبشناسی به شمار میروند. بنابراین اگر محصول سیستم اطلاعاتی برخودار از دانش آسیبشناسی نباشد سالم قلمداد نمیشود «چون دایره سالم و ناسالم بودن نتیجه، بسی گشادهتر از دایره اصولی و غیراصولی بودن محصول حاصله است؛ نه هر چه سالم است اصولی است و نه هر چه غیراصولی است لزوماً نادرست است ».

در یک محصول اطلاعاتی غرض از اصولی بودن حرف، سالم بودن آن نیست که اجازه داشته باشیم به هر شیوهای که درست تشخیص میدهیم بدنبال دستیابی به آن باشیم، بلکه در این مسیر، باید اصولی را رعایت کنیم که مورد قبول حوزه خاصی از اخلاق اطلاعاتی است. این امکان هم وجود دارد که در این راستا موفق نباشیم چون فعالیتهای پنهان بسیاری را میتوان در تاریخ دستگاههای امنیتی ذکر کرد که در عین اصولی بودن، در گذار زمان ناسالم بودهاند. بنابراین وقتی صحبت از هنجار میکنیم به مجموعهای از قانونمندیها توجه داریم که رفتهرفته در طول زمان، ضمن کشف روابط حاکم بر طبیعت دستگاههای امنیتی حاصل شدهاند و اکنون هر نوع تغییری در حوزه آنها ناگزیر باید از قانونمندیها متأثر شوند؛ یعنی اگر کسی را بعنوان بازجو یا رهبر علمیات پنهان میشناسیم، فردی را در ذهن داریم که فعالیت حرفهای و تخصصی او مبتنی بر قانونمندی و هنجارهای شناخته شدهای است که در پیکره یک فعالیت نظامند اطلاعاتی و ضد اطلاعاتی شکل گرفته است.

این قانونمندیها، عناصر شکلدهنده و متشکل محصولاتی هستند که در آن کیفیت و سلامت دستگاه اطلاعاتی به نمایش گذاشته شده است. شرمن کنت در شرح اهمیت استفاده از اصول حرفهای و اخلاقی فعالیتهای اطلاعاتی مینویسد:

«تمامی رهبران اطلاعاتی مجموعاً پذیرفتهاند که هنجارها کلید نیل به موفقیت و محصول سالم هستند. ادعای درک این ضرورت، همانند آن است که گفته شود محصول میتواند از نظر تئوری، تحقق خود را به درستی شرح دهد. (Kent 1970 : 142) یعنی یک تحقیق پنهان برای آن چه در مشاهده خود منظور میکند باید بتواند توجیه اصولی و اخلاقی قایل شود.

مقاله حاضر با توجه به این ضرورت و بهرهگیری از ابزارهای قدرت در گردآوری پنهان توجه به این موضوع دارد که دستگاههای امنیتی برای حفظ هویت صنفی در فعالیتهای پنهان تا چه اندازه به هنجارسازی، قانونمندی، اخلاقیات و امضای کلمه توجه میکنند.

این نوع تحقیقات آسیبشناسانه تا چه اندازه میتواند به پیشرفت جامعهشناسی دستگاههای اطلاعاتی در مقام یک علم کمک کند؟ برای آنکه پاسخ روشنتری به مسئله داده شود، ابتداء بحث را از مفهوم نابهنجاری آغاز، سپس به زمینههای امکان نفوذ آن در فعالیتهای پنهان میپردازیم.

در جامعهشناسی اطلاعاتی بدلیل معضلات فراوانی که در عمل برای تطبیق و تولید رفتارهای حرفهای و اصولی داریم چه از نظر پایداری قواعد، چه از نظر یکنواختی در «فرهنگ رفتاری» و چه از نظر دخالت متغییرهای متعارض و مزاحمی که در موارد زیادی حتی ناشناختهاند، نمیتوانیم هنجارهای دقیقی ارائه کنیم. بر همین اساس، در بسیاری از موارد، پیشگوئیها و دستورالعملهای رفتاری ما از دقت لازم برخودار نیست.

نابهنجاری چیست؟

منظور از نابهنجاری بروز یک وضعیت آشفته و از هم گسیخته در ساختار یک جامعه است که در آن افراد و نهادهای عضو نمیتوانند براساس یک نظم و یا قاعده مشترک به برقراری ارتباط با خود و نهادهای مرتبط و همکار دست یازیده و نیازهای ضروری و ثانویه خود را رفع نموده و به مجموعه خود معنای فرهنگی و اجتماعی داده و براساس آن کسب هویت کنند. اگر چه تجربه بیست و اندیسال در فعالیتهای امنیتی ایران اسلامی نشان میدهد، بسیاری از مفاهیم کلیدی و پرباری که بتواند زمینهساز یک ساختار منطقی و اصولی متناسب با مردمسالاری دینی را در دستگاههای امنیتی کشور نهادینه سازد، بدست آمده است لیکن اکنون یاجاد مینماید که قاعدهمندی رفتاری را در حوزه فعالیتهای پنهان و حفاظتی تحت عنوان هنجار (Norm) مورد توجه قرار دهیم تا بتوانیم در پناه آن رفتارهایی را که تأثیر متفاوت و یا متعارضی را بروز میدهند تفکیک نمائیم و افراد و کارکردهائی را که میخواهند از دیگر حوزههای سیاسی، اجتماعی و اقتصادی وارد این ساختار رفتاری گردند، به رعایت قواعد و اصول رفتاری خاص این حوزه، هدایت کنیم تا نظم فعالیت مشترک مجموعه را بهم نزنند.(5)

در صورت جداسازی رفتارهای متعارض سیاسی با رفتارهای امنیتی میتوان امید داشت که روابط اجتماعی بین واحدها و اعضاء را منظم نمود و آنرا در قالب یک گرامر رفتاری (Behaviar Grammer) سازماندهی کرد.

علم آسیبشناسی با تنظیم و کنترل نرمهای رفتاری در یک جامعه، تلاش مینماید تا از بروز کنشهای متقابل رفتاری مختل کننده، جلوگیری کرده و ضمن گوشزد نمودن آن به سیستم، بهم ریختگی نظم هنجاری را به کنترل درآورد و از فلج گردیدن ساختار و ایستا شدن آن ممانعت بعمل آورد.(6)

تیکهگاههای تئوریک آسیب در دستگاههای امنیتی

آشفتگی در هنجارهای امنیتی، روند تاریخی اجرای تحقیقات رفتاری را نیز متأثر کرده است بطوریکه در اکثر پژوهشها، وقتی محقق اطلاعاتی اقدام به تدوین چارچوب تئوریک تحقیق میکند، بجای آنکه با توجه به قاعدهمندیهای نظام هنجاری خود و نقد آسیبشناختی آنها درخصوص ویژگیهای موضوع مورد مطالعه، به تدوین یک چارچوب علمی، کارآمد و آزمونپذیر با دادههای عینی و شاخصسازی شده، بپردازد و بدین ترتیب قاعدهمندی و هنجارهای کارکردی ساختاری و فرهنگی سازمان را که تحقیق به آن وابسته است، بهبود بخشد. برداشتهای فردی و شخصی خود را با جملاتی غیرعلمی نامنظم، پراکنده و غیر مربوط ارائه میکند.

چارچوب نظری در صحنههای پژوهش آسیبشناسی امنیتی باید چنان در تار و پود و آزمون یک رفتار و یا آسیبهای برخاسته از آن نفوذ داشته باشد تا بین دادهةایی که در قالب جداولی چند متغیری تعیین میشود نوعی ارتباط تلحیلی و درمانگر برقرار کند، بطوریکه در نتیجه آن، امکان تبیین متغیرهای وابسته و آسیباز میسر شود. بنابراین وقتی چارچوب نظری در تبیین متغیرهای رفتاری مطلوب، چنین کارکردی نداشته باشد ذاتاً معالفارغ میگردد.

این بیتوجهی به ضرورتهای تئوریک، در تحقیقات امنیتی دانشجویات مقاطع تحصیلات تکمیلی نیز دیده میشود. بطوریکه دانشجویان با آن که اطلاع دارند باید در پژوهشهای آسیبشناختی ضرورت تبیین رفتارهای اصولی را بکار گرفت ولی نمیوانند به این رویه دست یابند که چگونه از فن و علم و تئوریهای آسیبشناختی در تبیین یک هنجار استفاده نمایند.

دانلود طرح توجیهی خدمات کامپیوتری پژوهش

| دسته بندی | کامپیوتر و IT |

| بازدید ها | 0 |

| فرمت فایل | doc |

| حجم فایل | 18 کیلو بایت |

| تعداد صفحات فایل | 17 |

طرح توجیهی خدمات کامپیوتری پژوهش در 17 صفحه ورد قابل ویرایش

خلاصه اجرایی

هدف از این طرح :

1-آشنایی با کارکردهایی که در این مراکز با دور ساختن فرهنگ علم و دانش توسط جزوات تحقیقات اینترنتی و مشاوره در ارائه تحقیقات ( ترجمه – روش تحقیق )

2-آشنایی با وسایلی مانند کامپیوتر و دستگاه فکس و پرینتر و ... که جهت ارائه هر چه بهتر مطالب و تحقیقات بدست آمده می تواند کمکی باشد .

3-برقراری ارتباط با هرقشری و به طور کلی می توان گفت عمومیت دادن این موضوع

ارائه خدمات کامپیوتری از جمله تایپ و پرینت – کپی جزوات – کپی اوراقی مانند سند – شناسنامه – کارت ملی و ... انجام دادن تحقیقات مثل روش تحقیق در کلیه رشته ها تایپ پایان نامه و نوشتن و ترجمه متون انگلیسی – صحافی و سیمی کردن جزوات – ارائه جزوات اساتید که ارائه شده به این خدمات کامپیوتری و ارائه آن به دانشجویان .

درآمد پایین این طرح سالیانه به طور ثابت حدود 000/000/2 ریال می باشد و متوسط آن مابین 000/00/2 ریال و 000/000/5 ریال می باشد و جمع کل هزینه ها: 900/816/104 و سود سالیانه به ریال 000/240/2 و سود ویژه ماهیانه به ریال 666/186 .

و تجهیزات پیشنهادی در این طرح :

1- دو دستگاه کامپیوتر

Cpu3200 full- intell

RAM 512 ddr 200

VGS256-61fors17*6100

2- یک دستگاه اسکنر hp

3- یک دستگاه پرینترhp-1045

4- دو عدد میز کامپیوتر و 2 عدد صندلی مخصوص و 5 عدد صندلی برای مشتری

5- یک دستگاه فکس panaphone

6- دو دستگاه کپی

شرح کسب و کار

خدمات دانشجویی نام مالک و مجری طرح : وحیده باقری

نوع مالکیت کسب و کار : انفرادی و مالکیت محل کسب و کار و کارگاه به صورت استیجاری می باشد .

مشخصات کارمندان :

1- شهره رجبی - لیسانس کامپیوتر

2- آزیتا محمودی – فوق دیپلم کامپیوتر

3- فاطمه مختار زاده – لیسانس مشاوره

مزایای کسب و کار در بلند مدت :

که درآمد پایین سالانه به طور ثابت می تواند در حدود 000/000/2 ریال باشد ولی متوسط آن مابین 000/000/2 تا 000/000/5 ریال باشد .

بازاریابی

بازاریابی این طرح باید بر اساس نوع محصول ، نوآوری ، خدمات جانبی و قیمت خدمات در بازار را بر اساس برنامه ریزی مدون تعیین کرد . و انگیزه بازاریابی بر اساس نوع مشتری می بایستی صورت گیرد و برای تبلیغ بیشتر این طرح مخصوصاً برای دانشجویان و اساتید قیمت محصول کمتر از نرخ بازار تعیین گردد و جهت ارائه بهتر در بازاریابی خدمات دانشجویی می توان از برگهای رنگی A4 جهت تبلیغ بر روی جزوات با ارائه تصاویر و اشعاری فلسفی جهت جذب مشتری . طبق تحقیقات انجام شده 4 تا 6 ماه زمان لازم است برای بدست آوردن سهم مطلوب از بازار .

گردد در مورد سایر خدمات نیز همینطور می باشد .

هدف از بخش بازاریابی

چون امروزه علم و صنعت و تکنولوژی و فرهنگ علم ودانش روز به روز در حال افزایش می باشد در نتیجه نقش کامپیوتر در زندگی بارزتر شده و تقریباً تمامی کارها در ادارات – موسسات و دانشگاه ها با کامپیوتر انجام می شود یعنی نقش دست نوشته کمرنگ می شود در نتیجه نیاز مردم به خدمات کامپیوتری بیشتر شده با این تفاسیر سرمایه گذار می تواند درک کاملی از بازارداشته باشد و می تواند متقاعد شود که برای خدماتش بازار فروشی وجود دارد زیرا زمان و سرعت در عصر حاضر مطرح است در نتیجه مردم برای انجام سریع کارها به وجود اینگونه خدمات کامپیوتری و یا سایر دستگاه ها مانند کپی نیاز مبرم دارند .

نحوه اطلاع رسانی به مشتریان در مورد محصول یا خدمت تولیدی می تواند به صورت بروشور و کاتالوگ و برگ تبلیغاتی و افراد می تواند صورت باشد.

طراحی تحقیق و توسعه : هزینه ها را بررسی کنیم

طبق محاسبات انجام شده برای توسعه طرح در چند سال آینده ( 3 تا 4 سال ) در نظر گرفتیم کارهایی از قبیل : 1-خرید مکانی بزرگتر و انتقال خدمات به آنجا

2- افزایش تعداد کامپیوتر که در حال حاضر 2 عدد می باشد و در آینده به 4 الی 5 کامپیوتر افزایش خواهد یافت

3- افزایش تعداد دستگاههای کپی و اسکن و پرینتر

4- افزایش دستگاه فکس به 3 عدد

5- افتتاح یک شعبه دیگر در سطح شهر

مکان یابی

مکان کسب و کار در کجا واقع شده است ؟ در شهرک شاهد جنب آموزشگاه رانندگی سینا ( در غرب شهر )

چه چیبزهایی در انتخاب مکان موثر بوده است ؟ نرخ اجاره در این مکان کمتر بوده است – نبودن خدمات کامپیوتری دیگر – به علت وجود دانشکده های فنی و حرفه ای سما – به علت جذب دانشجو و سکنی گریدن آنها جهت کمتر بودن اجاره بهاخانه

مدیریت

چه کسی اداره تمام امور را بر عهده می گیرد و چه شرایطی دارد ؟ اولاً باید کسی باشد که به وسایل و کارکردهای رایانه ای و دستگاه کپی و امور برنامه ریزی و سیستم های اداری و تنظیم کارها به ترتیب واقف بوده باشد و همین طور جهت آشنایی با سیستم کامپیوتری حداقل باید با دیپلم فنی و حرفه ای کامپیوتر آشنا باشد و یا مدارک بالاتر دانشگاهی در رابطه با کامپیوتر .

چه تعداد کارمند لازم است : تعداد کارمندان در داخل خدمات باید حداقل دو نفر یا سه نفر باشد به این صورت که یک نفر در زمینه تایپ و پرینت باید کارها را انجام دهد و همین طور یک نفر هم در زمینه کپی جزوات کپی انفرادی که به خدمات مراجعه می کنند جوابگو باشد و همین طور در خارج از خدمات افرادی مانند مترجم و محقق می تواند نقش بسزایی در کاهش کارها و کیفیت کارها داشته باشد و همین طور افرادی که می تواند تحقیقاتی اینترنتی را انجام دهند .